التحليلات الكاملة لخوادم القيادة والتحكم (C&C Servers) الخاصة بفايروس Flame

يحذر الخبراء الدوليون الذين ينشطون في مجال أمن الإنترنت من خطورة البرامج الخبيثة وخصوصا برنامج Flame الذي استهدف منطقة الشرق الأوسط مؤخراً، واصفين إياه بأنه أداة تجسسيه تستخدم لسرقة البيانات فيما لم يعرف الهف الحقيقي منه عندما أحدث إكتشافه ضجة إعلامية واسعة في وقت سابق.

وقد أجرت شركة سيمانتك(Symantec) الأمريكية بالتعاون مع شركة كاسبرسكي(Kaspersky) الروسية دراسة تحليلية مفصلة عن إثنين من خوادم القيادة والتحكم (Command&Control Servers) كانت قد استخدمت لرصد هجمات Flame تحديدا، وذلك عندما تم تهيئة الخادم الأول بتاريخ 25 مارس 2012، فيما تمت تهيئة الثاني في 18 مايو 2012. وفي الحالتين فإنه تم إكتشاف بالفعل المئات من الحواسيب المخترقة والمصابة حول العالم.

هذا وتشير الدراسة إلى أن عملية القيادة والتحكم تتم من خلال برنامج ويب يسمى Newsforyou، حيث يقوم البرنامج المذكور بمعالجة تفاعلات البرنامج الخبيث تحت مسار W32.Flamer ليوفر بذلك منصة تحكم مبسطة يتمثل دورها في تمكين المهاجمين من تحميل حزم تشفيرية على الحواسيب المخترقة، ومن ثم تنزيل حزم البيانات منها.

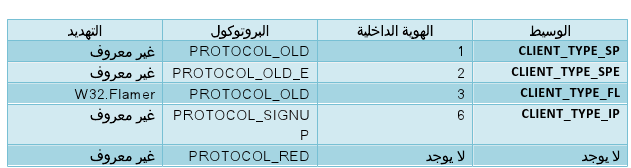

ولا يبدو أن استخدام Newsforyou يقتصر على رصد التهديد W32.Flamer فقط، فهو مصمم للتواصل مع الحواسيب التي اخترقتها معرفات برمجيات خبيثة متعددة باستخدام برتوكولات مختلفة كما يبن في ذلك الجدول أدناه العلاقة الترابطية بين معرفات البرمجيات الخبيثة المختلفة والبروتوكولات المتعددة التي تدعمها هذه البرمجيات، إضافة إلى أن Newsforyou أيضا مصمم كبرنامج عام لإدارة المحتوى على الشبكة ومواقع الإنترنت على الأرجح في محاولة لإخفاء الغرض الحقيقي من استضافة مقدمي الخدمات كي لا تتعرض عملية الكشف والرصد للخطر.

أما خوادم القيادة والتحكم فتمت تهيئتها للكشف عن المعلومات في حال تم رصد التهديد طبعا، كما تمت تهيئة النظم لتعطيل أي عمليات تسجيل دخول غير ضرورية، فيما تم حذف كافة المدخلات في قواعد البيانات على فترات منتظمة. كما تم حذف ملفات تسجيل الدخول بطريقة آمنة من الخوادم على نحو منتظَم. وكل ما سبق يسهم في إعاقة أي تحقيق قد تجريه سلطات مختصة في حال استيلاء طرف ثالث على الخوادم.

من خلال النتائج المبينة في الجدول فإن الباحثين في كل من سيمانتك وكاسبرسكي لازالوا يجهلون العديد من التهديدات المدعومة في هذا الإطار فيما يرجح البعض أن تكون هذه التهديدات نسخا متفاوتة من دودة Flame أو برمجيات خبيثة أخرى قد تبدو مختلفة تماما.

كما تمكن الخبراء أيضا في نفس السياق من إسترداد ألقاب أربعة من المهاجمين الذين أنجزوا مهام تشفير في مراحل مختلفة تعود بدايتها لسنة 2006 كما هو مبين في الجدول، إلى جانب رصد كميات كبيرة من البيانات على خادم القيادة والتحكم الثاني، لكن لم يكن بالمقدور تحليل هذه البيانات بسبب التشفير القوي الذي تطلبته منصة التحكم تحت كلمة السر المشفرة بالآتي: 27934e96d90d06818674b98bec7230fa

من جهة أخرى فإنه يلاحظ أن المهاجمين اعتمدوا توزيعا واضحا للأدوار، فمنهم من هو مسؤول عن تهيئة الخادم (المديرون)، ومنهم من هو مسؤول عن تحميل الحزم وتنزيل البيانات المختلسة من خلال منصة التحكم (المشغلون)، ومنهم من هو مسؤول عن مفاتيح التشفير الخاصة وفك تشفير البيانات المختلسة (المهاجمون) مما يشير بوضوح إلى المدى الكبير لقدرات المجموعة التي تقف وراء هذه الهجمات وحسن تخطيطها، إلى جانب وجود موارد المالية كبيرة موضوعة تحت تصرفها. فيما كان تعليق سيمانتك على هذا بالقول:

هذا النهج لتحميل حزم البيانات يناسب عمليات الجيش أو المخابرات.

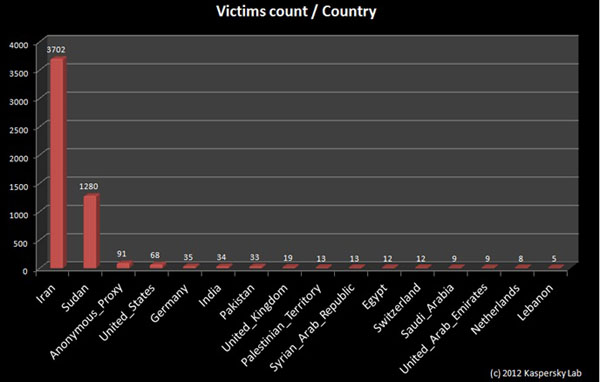

من جهتها فإن كاسبرسكي قد نشرت إحصائيات عن عدد الضحايا من هجمات flame والتي لوحظ أن غالبيتها العظمى تتركز في دولة إيران ما قد يزيد من إحتمالية أن هذه الأداة الخبيثة لها أهداف محددة وتقف من وراءها بالدرجة الأولى دول من ضمنها الولايات المتحدة الأمريكية وإسرائيل كما أكدت ذلك صحيفة واشنطن بوست، في الوقت الذي إمتنعت فيه شركة كاسبرسكي وشريكتها سيمانتك عن التعليق بخصوص هذا الأمر.

في نهاية الدراسة يمكن إستخلاص النتائج التالية:

- هذا البرنامج الخبيث قد تم تطويره من قبل مجموعة من المطورين لا يقل عددهم عن أربعة أشخاص، وقد بدأ العمل عليه منذ سنة 2006

- ضحايا البرنامج الخبيث Flame جلهم من منطقة الشرق الأوسط ما يعني أن هناك هدف محدد من هذا

- هناك إرتباط وثيق بين Flame وفيروس Stuxnet.

- قام المهاجمون باستخدام تقنيات تشفير متعدّدة، وتضافرت جهودهم لمسح البيانات من أجهزة السيرفر ما يعني أن لهم جهة معينة ترعاهم.

مقال رائع شكرا لك